Primair, werd hacking gebruikt in de "goede oude tijd" voor het leren informatie over systemen en IT in het algemeen. In de afgelopen jaren, dankzij een paar schurk acteurs, hacking heeft gemaakt op donkere connotaties. Omgekeerd, veel bedrijven maken gebruik van hackers om de sterke en zwakke punten van hun eigen systemen te testen. Deze hackers weten wanneer te stoppen, en de positieve vertrouwen ze bouwen verdient ze een groot salaris.

Als u klaar bent om te duiken in en leer de kunst bent, zullen we delen een paar tips om u te helpen de slag te gaan!

Stappen

Voordat je hack

- 1Leer een programmeertaal. Je moet jezelf niet beperken tot een bepaalde taal, maar er zijn een paar richtlijnen.

- C is de taal van de Unix werd gebouwd met. Het (samen met assembler) leert iets dat heel belangrijk is in het hacken: hoe het geheugen werkt.

- Python of Ruby zijn van hoog niveau, krachtige scripting talen die kunnen worden gebruikt om verschillende taken te automatiseren.

- Perl is een redelijke keuze op dit gebied zo goed, terwijl PHP is de moeite waard te leren, omdat de meerderheid van de web-toepassingen te gebruiken PHP.

- Bash scripting is een must. Dat is hoe gemakkelijk Unix / Linux-systemen-scripts te schrijven, die het grootste deel van het werk zal doen voor u te manipuleren.

- Assembler is een must-know. Het is de basis taal die je processor begrijpt, en er zijn meerdere varianten van het. Aan het eind van de dag, worden alle programma uiteindelijk geïnterpreteerd als assemblage. Je kunt niet echt een programma te benutten als je niet weet assemblage.

- 2Ken uw doelgroep. Het proces van het verzamelen van informatie over uw doelgroep is bekend als opsomming. Hoe meer je weet van tevoren, hoe minder je verrast zult hebben.

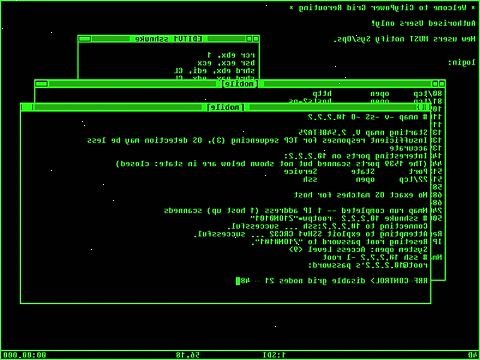

Hacking

- 1Gebruik een * nix terminal voor opdrachten. zal helpen emuleren een * nix voor Windows-gebruikers. Nmap vooral gebruikt Winpcap te draaien op Windows en niet Cygwin nodig. Echter, Nmap werkt slecht op Windows-systemen als gevolg van een gebrek aan raw sockets. Je moet ook rekening houden met Linux of BSD, die zowel flexibeler, betrouwbaarder en veiliger. De meeste Linux-distributies worden geleverd met vele handige tools voorgeïnstalleerd.

- 2Eerste Beveilig uw machine. Zorg ervoor dat u volledig begrepen alle gangbare technieken om jezelf te beschermen. Beginnen met de basis - heb je een server hosten van een site over illegale of mogelijk slecht activiteit gevonden? Proberen om het te hacken op welke manier je kunt. Hoeft de site niet gewijzigd, maakt het van u gewoon.

- 3Test de doelgroep. Kunt u het systeem op afstand te bereiken? Terwijl u het hulpprogramma (die is opgenomen in de meeste besturingssystemen) kunt gebruiken om te zien of de doelgroep actief is, kan je niet altijd vertrouwen op de resultaten - het berust op het ICMP-protocol, die gemakkelijk kan worden uitgeschakeld door paranoïde systeembeheerders.

- 4Bepaal het besturingssysteem (OS). Uitvoeren van een scan van de poorten, en probeer POF, of nmap een poortscan uitvoeren. Dit toont je de poorten die open op de machine, de OS zijn, en kan zelfs je vertellen wat voor soort firewall of router die ze gebruiken, zodat je een cursus van actie kunnen plannen. U kunt opsporen OS in nmap activeren met behulp van de-O-schakelaar.

- 5Zoek een pad of een open poort in het systeem. Gemeenschappelijke havens zoals FTP (21) en HTTP (80) worden vaak goed beschermd, en misschien alleen kwetsbaar voor exploits nog worden ontdekt.

- Probeer andere TCP-en UDP-poorten die kunnen zijn vergeten, zoals Telnet en diverse UDP poorten open gelaten voor LAN-gaming.

- Een open poort 22 is meestal het bewijs van een SSH (secure shell) dienst die draait op het doel, die soms kunnen worden bruteforced.

- 6Barst het wachtwoord of authenticatie proces. Er zijn verschillende methoden voor het kraken van een wachtwoord, met inbegrip van brute kracht. Met behulp van brute kracht op een wachtwoord is een poging om elke mogelijke wachtwoord bevatte proberen binnen een vooraf gedefinieerde woordenboek van brute kracht software

- Gebruikers worden vaak ontmoedigd om onder zwakke wachtwoorden, dus brute kracht kan veel tijd in beslag nemen. Toch zijn er belangrijke improvenments geweest in brute-force technieken.

- De meeste hashing algoritmen zijn zwak, en je kunt significally verbeteren het kraken snelheid door de exploitatie van deze zwakke punten (zoals je kunt knippen het MD5-algoritme in 1/4, die enorme snelheid boost zal geven).

- Nieuwere technieken van de grafische kaart te gebruiken als een andere processor - en het is duizenden malen sneller.

- U kunt proberen met behulp van rainbow tables voor de snelste wachtwoord kraken. Merk op dat het kraken van wachtwoorden is een goede techniek alleen als u al de hash van het wachtwoord.

- Proberen elke mogelijke wachtwoord bij het inloggen op verre machine is geen goed idee, want het is gemakkelijk gedetecteerd door intrusion detection systemen, vervuilt het systeem logs, en kan jaren duren om te voltooien.

- Het is vaak veel gemakkelijker om een andere weg te vinden in een systeem dan het kraken van het wachtwoord.

- 7Get super-user privileges. Proberen om root rechten te krijgen als gericht op een * nix machine, of beheerdersrechten als het nemen van op Windows-systemen.

- De meeste informatie die zal zijn van vitaal belang wordt beschermd en u een bepaald niveau van authenticatie om het te krijgen nodig hebben. Een gebruikersaccount die krijgt dezelfde privileges als de "root" gebruiker in Linux en BSD besturingssystemen - om alle bestanden op een computer moet je super-user privileges te zien.

- Voor routers is dit de "admin" account automatisch (tenzij het is gewijzigd), voor Windows, dit is de Administrator-account.

- Het verkrijgen van toegang tot een verbinding betekent niet dat je kunt openen alles. Alleen een superuser, de beheerdersaccount, of het root-account kunt dit doen.

- 8Gebruiken verschillende trucs. Vaak, om de status van super-user te krijgen moet je tactieken zoals het creëren van een buffer overflow, waardoor het geheugen te dumpen en die u toelaat om een code te injecteren of een taak op een hoger niveau dan dat je normaal toegestane uitvoeren gebruiken.

- In unix-achtige systemen zal dit gebeuren als de afgeluisterd software heeft setuid bit gezet, zodat het programma zal worden uitgevoerd als een andere gebruiker (super-user bijvoorbeeld).

- Alleen door het schrijven of het vinden van een onveilige programma dat u kunt uitvoeren op hun machine zal u toelaten om dit te doen.

- 9Maak een backdoor. Zodra u de volledige controle over een machine hebben opgedaan, is het een goed idee om ervoor te zorgen dat u kunt terugkomen. Dit kan gedaan worden door backdooring een belangrijke systeem-service, zoals de SSH-server. Echter, kan uw achterdeur bij de volgende upgrade van het systeem worden verwijderd. Een echt ervaren hacker zou backdoor de compiler zelf, dus elke gecompileerde software zou een mogelijke manier om terug te komen zijn.

- 10Bedek je tracks. Laat niet de beheerder weten dat het systeem in het gedrang komt. Weet de website (indien aanwezig) niet veranderen, en niet meer bestanden dan je echt nodig hebt niet te maken. Geen extra gebruikers niet creëren. Zo snel mogelijk te handelen. Als je een server zoals SSHD gepatcht, zorg ervoor dat het heeft je geheime wachtwoord hard-coded. Als iemand probeert in te loggen met dit wachtwoord, moet de server te laten, maar mag geen cruciale informatie bevatten.

Tips

- Houd in gedachten, als je doel is niet hun best doen om u te houden, zul je nooit goed geworden. Natuurlijk, niet eigenwijs, denken niet na over jezelf als de beste van het beste. Maak dit je doel: je moet beter en beter geworden. Elke dag dat je niet iets nieuws hebben leren is een verloren dag. Je bent het enige dat telt. Geworden best, tegen elke prijs. Er zijn geen halve manieren, moet u volledig van jezelf te geven. Zoals Yoda zou zeggen: "Doe of niet. Er is geen proberen."

- Er is een groot verschil tussen een hacker en een cracker. Een cracker is ingegeven door kwaadwillende (namelijk: geld) redenen, terwijl hackers proberen om informatie en kennis vergaren door middel van exploratie ophalen - ("beveiligingssystemen te omzeilen"), tegen elke prijs en op een manier die misschien niet altijd legaal.

- Tenzij je een expert bent of een professionele hacker, met behulp van deze tactiek op een populaire bedrijfs-of overheidsobligaties computer is vragen om problemen. Houd in gedachten dat er mensen zijn een beetje meer kennis dan jullie die deze systemen te beschermen voor een levende. Eenmaal gevonden, ze soms bewaken indringers om ze te laten zich eerst beschuldigen voordat juridische actie wordt ondernomen. Dit betekent dat je zou kunnen denken dat u gratis toegang na hacken in een systeem, terwijl het in feite, je bent in de gaten gehouden, en kan worden gestopt op elk moment.

- Lees boeken bespreken van TCP / IP-netwerken.

- Vergeet niet, hacken is niet over het inbreken in computers, het krijgen van een goed betaalde baan, verkopen exploits op de zwarte markt, noch het helpen van iedereen compromis veilige machines. Je bent hier niet om te helpen de admin zijn werk doen. Je bent hier om de beste te worden.

- Hackers zijn mensen die het internet gebouwd, maakte Linux, en werken aan open source software. Het is raadzaam te kijken naar hacken als het is nogal gerespecteerd, en vereist veel vakkennis om iets serieus in echte omgevingen doen.

- Hoewel het is geweldig dat er vele legale, veilige oefenterreinen beschikbaar voor iedereen, de trieste waarheid is dat je niet eens middelmatig zal worden als je het niet mogelijk illegale acties uit te voeren. Je kunt niet iemand worden als je echte problemen op echte systemen, met het reële risico om gepakt te worden niet zal vinden. Hou dat in gedachten.

Waarschuwingen

- Hoewel je misschien het tegenovergestelde gehoord hebben, niet iedereen helpen patchen hun programma's of systemen. Dit wordt beschouwd als zeer lame en leidt tot wordt verbannen uit de meeste hacking communities. En als je een eigen exploit iemand gevonden zou vrijgeven, kan hij je vijand geworden - en hij is waarschijnlijk beter dan jij.

- Heb hele logfiles niet verwijderen, in plaats daarvan, gewoon verwijderen van alleen de belastende gegevens uit het bestand. De andere vraag is, is er een back-up logbestand? Wat als ze gewoon op zoek naar verschillen en bepaal de exacte dingen die je gewist? Denk altijd over je acties. Het beste is om willekeurige lijnen van log, inclusief die van uzelf te verwijderen.

- Hacken van andermans systeem kan illegaal zijn, dus doe het niet, tenzij u zeker weet dat u toestemming van de eigenaar van het systeem dat u probeert te hacken of je bent zeker dat het de moeite waard en u zult niet gepakt hebben.

- Verkeerd gebruik van deze informatie kan een lokale en / of federale criminele handeling (criminaliteit) zijn. Dit artikel is bedoeld als informatieve en mag alleen worden gebruikt voor ethische - en niet illegaal - doeleinden.

- Wees uiterst voorzichtig als u denkt dat u een zeer gemakkelijke scheur of een ruwe fout in security management hebben gevonden. Een security professional beschermen dat systeem kan proberen je te misleiden of het opzetten van een.

- Als u niet vertrouwd bent met je vaardigheden, voorkomen van het inbreken in bedrijven, overheid, of militaire netwerken. Zelfs als ze een zwakke beveiliging, konden ze hebben veel geld op te sporen en borstbeeld je. Als je dat doet vind een gat in zo'n netwerk, is het best om het te overhandigen aan meer ervaren hacker die u vertrouwt, die deze systemen kunnen goed gebruikt.

- Doe nooit iets gewoon voor de lol. Vergeet niet het is niet een spel om inbreken in een netwerk, maar een macht om de wereld te veranderen. Verspil die op kinderlijke acties.

Dingen die je nodig hebt

- Een (snel werkende) PC of laptop met een aansluiting op het internet.

- Een Proxy (optioneel)

- Een IP-scanner

- Petaflops Help