Dit artikel laat zien hoe je een eenvoudige nmap, of een netwerk-map, scan uit te voeren.

Stappen

- 1Download de versie van nmap geschikt is voor uw besturingssysteem uit http:/ / www.insecure.org.

- 2Als je op windows, install nmap door het extraheren van de inhoud van het gedownloade bestand naar de map C: \ WINDOWS \ system32. U kunt de authenticiteit van nmap met behulp van de MD5 hashes optioneel controleren, maar dat valt buiten het bestek van dit artikel.

- 3Als je op Linux of Unix (aanbevolen voor meer accurate resultaten), installeer nmap door extractie van de broncode naar een map, veranderen naar die directory, en het typen ". / Configure", "make" en "make install", alle van een command-line terminal.

- 4Open een commando-terminal. Op Windows, dit doen door naar Start> Programma's> Bureau-accessoires> Opdrachtprompt. Op Linux, gewoon gebruik maken van de terminal geopend van wanneer je nmap geïnstalleerd.

- 5Ga naar de directory waar je nmap gered. Doe dit door te typen: "cd [waar je ook nmap opgeslagen]". Je moet het in te voeren in een specifiek formaat of het commando zal niet werken. Bijvoorbeeld, om naar Mijn documenten, typt u: "cd C: \ Users \ Me \ Mijn documenten".

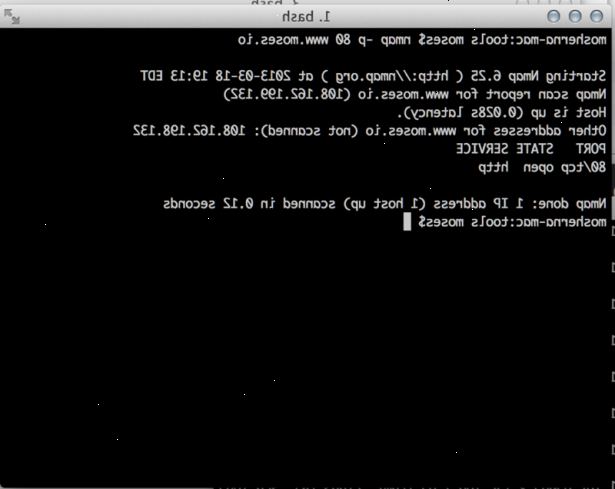

- 6Voer een eenvoudige ping-scan, die gewoon zullen zeggen "hallo! Leef je nog? ' aan elke computer die u opgeeft. Type "nmap-vv-sP [doel]". Het doel kan een domein (www.microsoft.com), een IP-adres (127.0.0.1), een netwerk (192.168.1.0/24) of een bestand met een combinatie van de bovenstaande zijn. nmap zal het IP-adres van het doelwit te ontdekken als het niet was gegeven, en meteen pingen van de doelgroep, de terugkeer van de resultaten, die wordt afgedrukt op het scherm.

- 7Probeer een SYN stealth scan. Dit type scan zal proberen te kloppen op alle van de "deuren" van de computer en kijk of er iemand antwoorden. Om een SYN Stealth scan uitvoeren, type "nmap-vv-sS [doel]". De-sS switch vertelt nmap dat we willen een SYN Stealth scan. nmap zal nu het IP-adres (sen) krijgen als voorheen, dan ping de doelstelling om ervoor te zorgen dat het leeft. Echter, in plaats van daar te stoppen, nmap zal nu gaan vragen om een verbinding te maken met de computer op elke "deur" of "poort" dat het heeft, 1-65.535. Wanneer de computer de deur opent, nmap krijg je nu de verbinding en meldt dat de poort open is. Zodra het klaar is, zal het de resultaten daarvan verslag aan u.

- 8Voer nogmaals een SYN scan, maar deze keer, voeg de "-os doelwit. Xml"-schakelaar op het einde. Dit zal nmap de resultaten uitvoeren naar een XML-bestand dat kan worden weergegeven in een webbrowser. Het enige probleem met dit is dat je nodig hebt om te jagen voor het bestand als u het geplaatst in uw system32 directory.

Tips

- Benieuwd hoe de scan gaat? Sloeg de spatiebalk, of een willekeurige toets, terwijl de scan wordt uitgevoerd, om de voortgang nmap's bekijken.

- Doel reageert niet? Probeer het toevoegen van de switch "-P0" om uw scan. Dit dwingt nmap om de scan te starten, zelfs als het denkt dat het doel niet bestaat. Dit is handig als de computer wordt geblokkeerd door een firewall.

- Als uw scan altijd neemt om te voltooien (denk twintig minuten of meer), probeer dan het toevoegen van de "-F"-schakelaar om de nmap scan om nmap scan hebben alleen de meest gebruikte poorten.

Waarschuwingen

- Zorg ervoor dat u toestemming hebt om het doel te scannen hebben! Scannen www.whitehouse.gov is gewoon vragen om problemen. Als u wilt dat een doelwit te scannen, proberen scanme.nmap.org. Dit is een test computer opgezet door de auteur van nmap, vrij om te scannen zonder dat uitgescholden.

- Als je regelmatig lopen nmap scans, zijn bereid om vragen van uw ISP (Internet Service Provider) te beantwoorden. Sommige ISP routinematig zoeken nmap verkeer, en nmap is niet bepaald de meest inconspicous tool. nmap is zeer bekende tool, en een die wordt gebruikt door hackers, dus je kan een beetje uit te leggen hebben.