De gratis, open-source GNU / Linux-besturingssysteem wordt steeds beter elk jaar voor desktop gebruik, maar het is al een grote kanshebber voor server gebruik sinds de late jaren 1990. Met populariteit, maar het is rendabel geworden voor dieven in te breken in Linux-servers en ze gebruiken voor spamming, oplichting, en het dienen van pornografie, onder andere dingen. Hier zijn een aantal manieren waarop u uw server te beschermen tegen een dergelijk lot.

Stappen

- 1Leren om Linux te gebruiken vanaf de shell (command line). Elke laag van de software toegevoegd aan uw systeembeheer "makkelijker" te maken eigenlijk voegt meer methoden voor crackers om de toegang tot uw machine te krijgen en vermindert ook de prestaties. Alle verdere stappen zal uw bekendheid ervan met behulp van een shell.

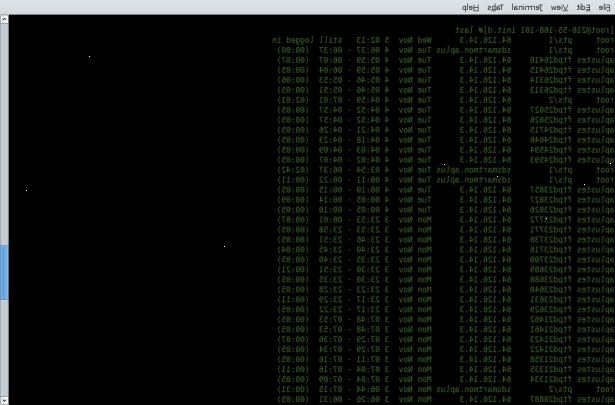

- 2Met behulp van lsof of een soortgelijk instrument, te weten op welke poorten uw computer luistert voor verbindingen:

ns003: ~ # lsof-i

vernoemd 17.829 wortel 4u IPv6 12689530 UDP *: 34.327

vernoemd 17.829 wortel 20u IPv4 12689526 UDP ns003.unternet.net: domein

vernoemd 17.829 wortel 22u IPv4 12689528 UDP 209.40.205.146: domein

lighttpd 17841 www-data 4u IPv4 12689564 TCP *: www (LUISTER)

sshd 17.880 wortel 3u IPv6 12689629 TCP *: 8.899 (LUISTER)

- 3Als u twijfelt, hack it out! Sluit alle onbekende of onnodige services, met behulp van de juiste tools voor uw Linux-distributie, zoals actualisering-rc.d op Debian systemen, of in sommige gevallen het bestand / etc / inetd.conf of / etc / xinetd.d / * bestanden. Samen met dit, te ontdoen van alle tools die uw server provider toegevoegd voor systeembeheer, zoals Plesk.

- 4Sta niet toe dat root-logins op uw primaire sshd poort 22 (ingesteld PermitRootLogin op "nee"); vele geautomatiseerde tools draaien brute-force aanvallen op die. Het opzetten van een tweede poort voor root-toegang die alleen werkt met gedeelde sleutels, wachtwoorden niet toe te staan:

- Kopieer het bestand sshd_config om root_sshd_config, en de volgende items in het nieuwe bestand te wijzigen:

- Port van 22 naar een ander nummer, bijvoorbeeld 8899 (doe dit niet te gebruiken! Oordeel zelf!)

- PermitRootLogin van "nee" (je moest deze op "nee" voor poort 22, weet je nog?) Op "ja"

- AllowUsers wortel voeg deze regel, of als het bestaat, verander het naar alleen root logins toestaan op deze poort

- ChallengeResponseAuthentication geen uncomment deze lijn als het commentaar uit, en zorg ervoor dat het zegt "nee" in plaats van "ja"

- Test deze opdracht:

sshd-D-f / etc / ssh / root_sshd_config

en zien of het goed werkt - probeer in te loggen vanaf een andere computer (je moet al hebt ingesteld shared-key authenticatie tussen de twee computers) met:

ssh-p8899 root@my.remote.server

en zo ja, controle-C op de hierboven (sshd) opdracht om de sshd daemon te stoppen, dan is dit toe te voegen aan het einde van / etc / inittab:

rssh: 2345: respawn: sshd-D-f / etc / ssh / root_sshd_config

- Herstart de init opdracht: # init q Dit zal uw "root ssh daemon" draaien als een achtergrond taak, automatisch het in geval van mislukking herstarten.

- Kopieer het bestand sshd_config om root_sshd_config, en de volgende items in het nieuwe bestand te wijzigen:

Tips

- Controleer regelmatig je logbestanden te zien welke soorten aanvallen worden uitgevoerd tegen uw server / var / log / auth of / var / log / auth.log is een typische plek om geprobeerd logins vinden.:

18 januari 10:48:49 ns003 sshd [23833]: Illegale gebruiker rosemarie van:: ffff: 58.29.238.252

18 januari 10:48:54 ns003 sshd [23840]: Illegale gebruiker sabine van:: ffff: 58.29.238.252

- Regelmatig een upgrade van uw besturingssysteem om beveiligingsfixes voegen. Op Debian: apt-get upgrade

- Monitor nieuws over kwetsbaarheden bij en gerelateerde websites.

- Installeer grsecurity en / of SELinux en / of AppArmour en / of PaX.

Waarschuwingen

- Je kunt niets doen zal uw server volledig veilig te maken. Hebben back-ups van alle belangrijke bestanden, en een back-up plan in de plaats voor het geval het ergste gebeurt.

- Vertrouw nooit een server die is gekraakt. Een cracker heeft toegang tot 100% van het systeem als ze eenmaal root-toegang.